Nos Services de Cybersécurité

Sécurité des Sites Internet

01 Audit complet et détection des vulnérabilités

Nous réalisons une analyse approfondie de votre site web, conforme aux normes ISO 2700x et NIST CSF, pour identifier et corriger les failles de sécurité potentielles avant qu'elles ne soient exploitées.

02 Protection contre les attaques

Nous déployons des mesures de défense solides pour sécuriser votre site face aux attaques telles que les CSRF, les injections SQL, ainsi qu'à d'autres menaces courantes.

03 Sécurisation des données

Nous veillons à protéger les données sensibles de vos clients et à sécuriser les transactions en ligne sur votre site web.

Sécurité des Réseaux d'Entreprise

01 Audit et Analyse de l'infrastructure réseau

Nous effectuons un examen approfondi de vos politiques de sécurité et de votre réseau, conformément aux normes ISO 2700x et NIST CSF, afin de repérer et corriger les vulnérabilités potentielles.

02 Protection globale de l'infrastructure IT

Nous protégeons l'ensemble de votre système informatique contre les menaces internes et externes, garantissant ainsi une sécurité optimale pour votre entreprise.

03 Sécurisation des accès et des données sensibles

Nous sécurisons vos accès critiques et protégeons vos données confidentielles pour garantir leur intégrité.

Nos solutions de Cybersécurité

Pourquoi choisir Bexxo ?

Dernières actualités

Comment nous collaborons avec vous

Nous prenons le temps de discuter de vos besoins et de vos objectifs afin de bien comprendre vos enjeux spécifiques.

Nous examinons en détail vos politiques de sécurité, vos systèmes web et réseau pour repérer les vulnérabilités.

Nous déployons des solutions pour éliminer les failles et renforcer vos défenses.

Nous garantissons une surveillance continue et nous nous adaptons constamment à l'évolution des menaces.

Une cybersécurité adaptée à vos enjeux

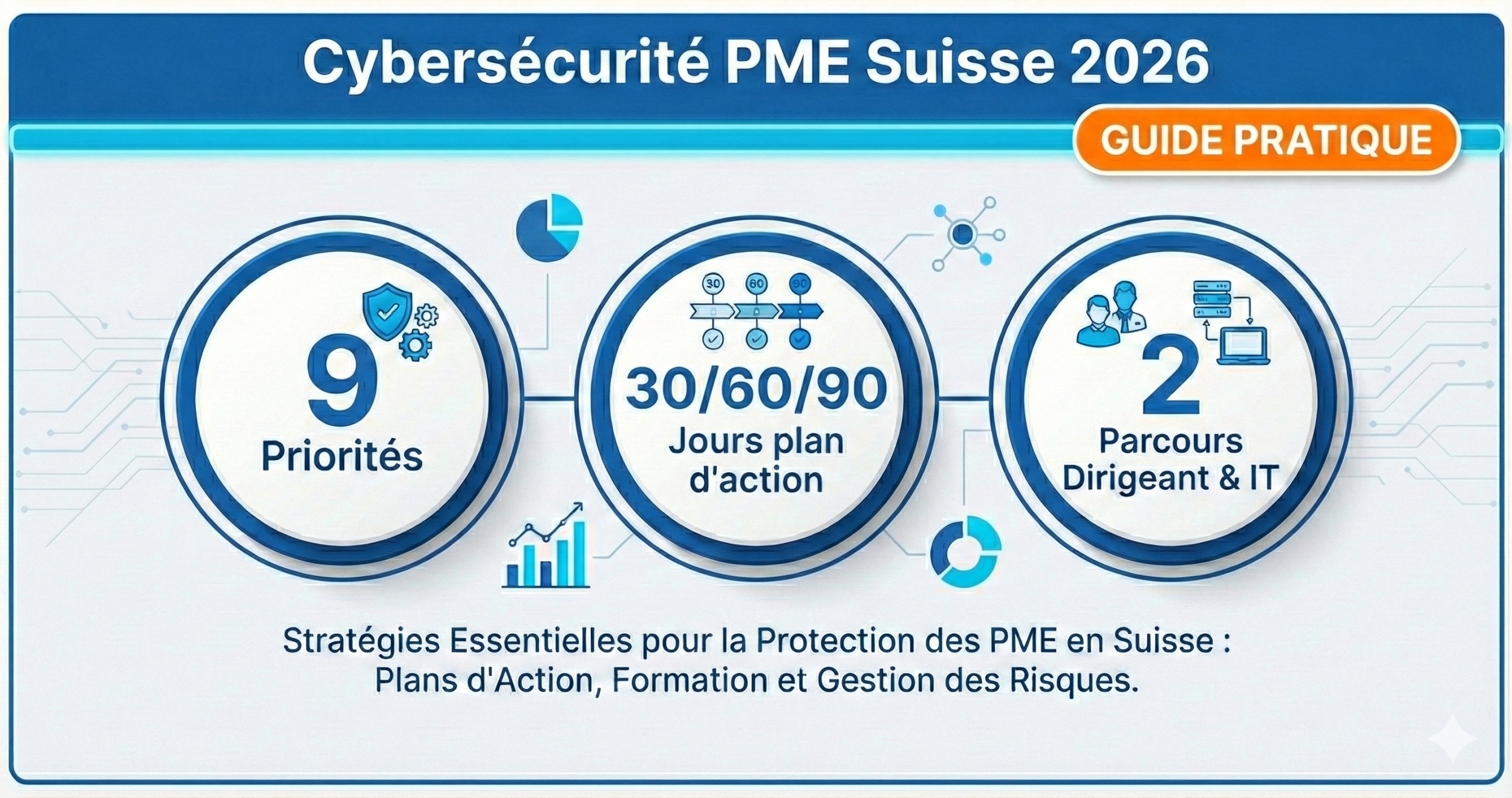

Les cyberattaques sont de plus en plus sophistiquées et peuvent avoir des conséquences désastreuses pour les entreprises : perte de données critiques, atteinte à la réputation, sanctions réglementaires et interruptions d'activité. Pour éviter ces risques, il est crucial de mettre en place une stratégie de cybersécurité robuste et proactive.

Chez Bexxo, nous offrons des solutions de protection sur-mesure, adaptées à vos besoins et conformes aux normes de sécurité les plus exigeantes, telles que ISO 27001/27002 et NIST. Grâce à notre expertise, nous analysons, détectons et corrigeons les vulnérabilités de votre infrastructure pour assurer une protection optimale.